77.000’den fazla internete açık IP adresi, kritik React2Shell uzaktan kod çalıştırma açığına (CVE-2025-55182) karşı savunmasız durumda. Araştırmacılar, saldırganların birden fazla sektörde faaliyet gösteren 30’dan fazla kuruluşu halihazırda ele geçirdiğini doğruladı.

React2Shell, kimlik doğrulama gerektirmeyen bir uzaktan kod çalıştırma (RCE) zafiyetidir ve tek bir HTTP isteği üzerinden istismar edilebilmektedir. Bu açık, React Server Components kullanan tüm framework’leri etkilemektedir. Aynı serileştirme (deserialization) mantığını kullanan Next.js de bu kapsamda yer almaktadır.

React, zafiyeti 3 Aralık tarihinde kamuoyuna duyurarak, React Server Components içinde istemci tarafından kontrol edilen verilerin güvensiz şekilde deserialize edilmesinin, saldırganların uzaktan ve kimlik doğrulaması olmadan keyfi komutlar çalıştırmasına imkân tanıdığını açıkladı.

Geliştiricilerin, bu zafiyeti gidermek için React’i en güncel sürüme yükseltmeleri, uygulamalarını yeniden derlemeleri (rebuild) ve ardından yeniden yayına almaları (redeploy) gerekmektedir.

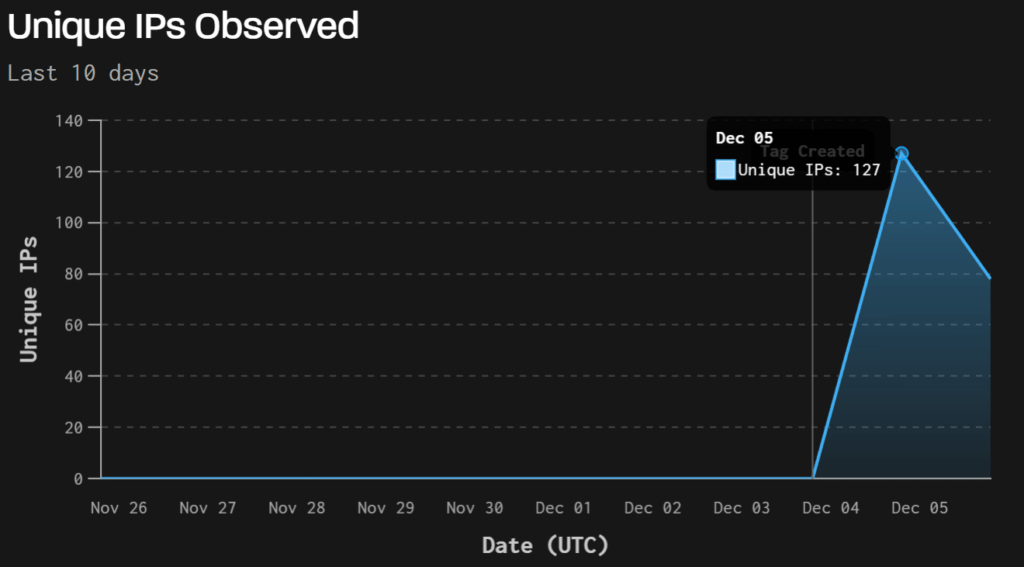

4 Aralık’ta, güvenlik araştırmacısı Maple3142, yamalanmamış sunuculara karşı uzaktan komut çalıştırmayı gösteren çalışan bir kanıtlanmış kavram (Proof-of-Concept – PoC) yayımladı. Kısa süre sonra, saldırganlar ve araştırmacıların herkese açık exploit’i otomatik araçlarla kullanmaya başlamasıyla, zafiyet için yapılan taramaların hızla arttığı gözlemlendi.

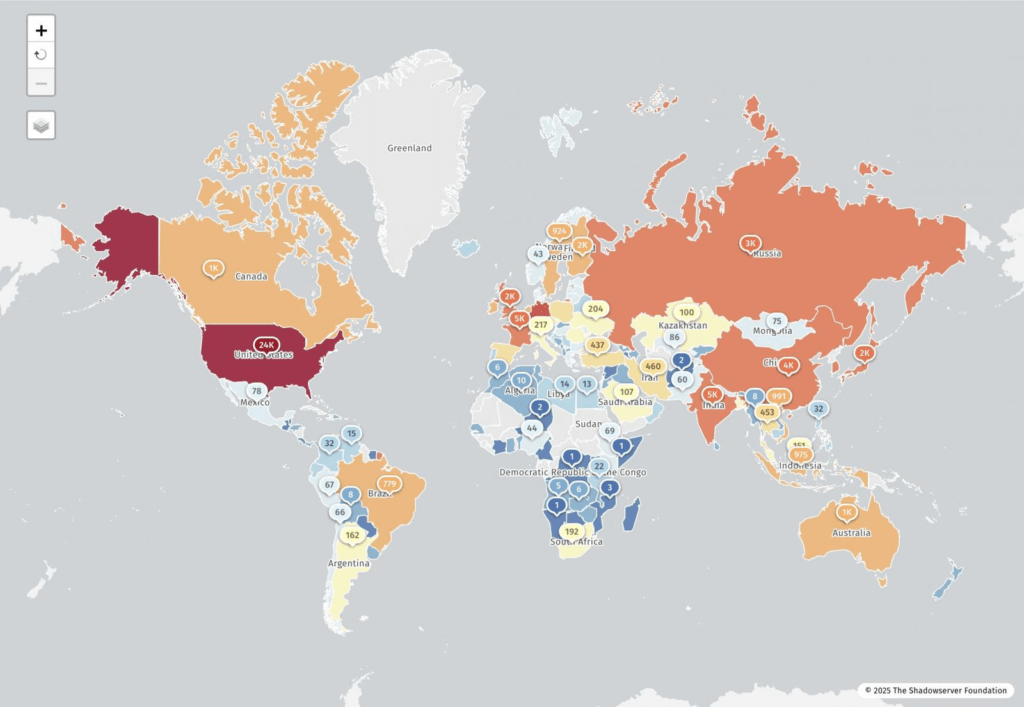

77.000’den Fazla Savunmasız IP Adresi

Shadowserver İnternet İzleme Grubu, React2Shell açığına karşı savunmasız toplam 77.664 IP adresi tespit ettiğini ve bunların yaklaşık 23.700’ünün Amerika Birleşik Devletleri’nde bulunduğunu bildirdi.

Araştırmacılar, IP adreslerinin savunmasız olup olmadığını belirlemek için Searchlight Cyber/Assetnote tarafından geliştirilen bir tespit tekniğini kullandı. Bu yöntemde, zafiyeti istismar etmeye yönelik bir HTTP isteği sunuculara gönderildi ve bir cihazın savunmasız olup olmadığını doğrulamak amacıyla belirli bir yanıtın alınıp alınmadığı kontrol edildi.

GreyNoise, son 24 saat içinde zafiyeti istismar etmeye çalışan 181 farklı IP adresi tespit ettiğini ve bu trafiğin büyük ölçüde otomatik göründüğünü kaydetti. Araştırmacılar, taramaların ağırlıklı olarak Hollanda, Çin, Amerika Birleşik Devletleri, Hong Kong ve az sayıda diğer ülkeden kaynaklandığını belirtti.

Palo Alto Networks, React2Shell açığı üzerinden 30’dan fazla kuruluşun halihazırda ele geçirildiğini bildirdi. Saldırganların bu zafiyeti kullanarak komut çalıştırdığı, keşif (reconnaissance) faaliyetleri yürüttüğü ve AWS yapılandırma ile kimlik bilgisi dosyalarını ele geçirmeye çalıştığı belirtildi.

Bu ihlaller arasında, bilinen devlet bağlantılı Çinli tehdit aktörleriyle ilişkilendirilen saldırılar da yer almaktadır.

React2Shell Açığının Yaygın Şekilde İstismar Edilmesi

Zafiyetin kamuoyuna açıklanmasından bu yana, araştırmacılar ve tehdit istihbaratı şirketleri CVE-2025-55182 açığının yaygın biçimde istismar edildiğini gözlemlemektedir.

GreyNoise, saldırganların genellikle uzaktan kod çalıştırma açığına karşı cihazın savunmasız olup olmadığını doğrulamak amacıyla, basit bir matematik işlemi gerçekleştiren PowerShell komutlarıyla saldırıya başladığını bildirmektedir.

Bu testler, öngörülebilir sonuçlar döndürürken, istismar edildiğine dair minimum iz bırakmaktadır:

powershell -c "40138*41979"

powershell -c "40320*43488"Uzaktan kod çalıştırmanın doğrulanmasının ardından, saldırganların Base64 ile kodlanmış PowerShell komutları çalıştırarak, ek betikleri doğrudan belleğe indirdiği tespit edilmiştir.

powershell -enc <base64>Gözlemlenen komutlardan biri, harici bir siteden (23[.]235[.]188[.]3) ikinci aşama bir PowerShell betiğini çalıştırmaktadır. Bu betik, uç nokta güvenliğini atlatmak amacıyla AMSI’yi (Antimalware Scan Interface) devre dışı bırakmak ve ek yükleri (payload) dağıtmak için kullanılmaktadır.

VirusTotal verilerine göre, GreyNoise tarafından gözlemlenen PowerShell betiği, hedeflenen cihaza bir Cobalt Strike beacon yüklemekte ve böylece tehdit aktörlerine ağ içerisinde kalıcı bir erişim noktası (foothold) sağlamaktadır.

Amazon AWS tehdit istihbaratı ekipleri de, React CVE-2025-55182 açığının açıklanmasından sadece saatler sonra hızlı bir şekilde istismar edildiğini tespit etti. Bu istismar faaliyetlerinin, Earth Lamia ve Jackpot Panda olarak bilinen Çin bağlantılı APT saldırı gruplarıyla ilişkili altyapılar üzerinden gerçekleştirildiği belirtildi.

Bu saldırılarda, tehdit aktörlerinin savunmasız sunucular üzerinde keşif (reconnaissance) faaliyetleri yürüttüğü; whoami ve id gibi komutları kullandığı, dosya yazmayı denediği ve /etc/passwd dosyasını okumaya çalıştığı gözlemlendi.

Palo Alto Networks de benzer istismar faaliyetlerini tespit ettiğini ve bunların bir kısmını, Çin Devlet Güvenlik Bakanlığı (Ministry of State Security) ile bağlantılı olduğu değerlendirilen, Çin devlet destekli tehdit aktörü UNC5174’e atfettiğini bildirdi.

Palo Alto Networks Unit 42 Kıdemli Yöneticisi Justin Moore, BleepingComputer’a e-posta yoluyla yaptığı açıklamada şunları söyledi:

“Unit 42 olarak, yüksek güvenle, gözlemlediğimiz tehdit faaliyetlerinin CL-STA-1015 (UNC5174 olarak da bilinir) ile tutarlı olduğunu değerlendiriyoruz. Bu grubun, Çin Devlet Güvenlik Bakanlığı ile bağlantıları olduğu düşünülen bir ilk erişim sağlayıcı (initial access broker) olduğu şüphelenilmektedir.”

Moore açıklamasına şu ifadelerle devam etti:

“Bu faaliyetlerde, Snowlight ve Vshell zararlı yazılımlarının dağıtıldığını gözlemledik. Her iki zararlı da, Unit 42’nin CL-STA-1015 (UNC5174) hakkındaki bilgileriyle son derece uyumludur.”

Bu saldırılarda kullanılan zararlı yazılımlar şunlardır:

Snowlight: Uzaktan saldırganların, ele geçirilmiş cihazlara ek zararlı yükler (payload) bırakmasına olanak tanıyan bir malware dropper.

Vshell: Çinli hacker grupları tarafından yaygın olarak kullanılan; uzaktan erişim, istismar sonrası (post-exploitation) faaliyetler ve ele geçirilmiş ağ içinde yatay hareket (lateral movement) için kullanılan bir arka kapı (backdoor).

Yamaya Yönelik Acele

React açığının ciddiyeti nedeniyle, dünya genelindeki şirketler yamayı hızla yüklemek ve azaltıcı önlemleri (mitigations) uygulamak için yoğun bir çaba içine girmiştir.

Dün, Cloudflare, React açığının yaygın şekilde istismar edilmesi ve yüksek kritik seviyesi nedeniyle Web Application Firewall (WAF) üzerinde acil tespit ve azaltma (mitigation) kurallarını devreye aldı.

Ancak bu güncelleme, kurallar düzeltilmeden önce çok sayıda web sitesini etkileyen bir kesintiye istemeden yol açtı.

CISA da CVE-2025-55182 açığını Bilinen İstismar Edilen Zafiyetler (Known Exploited Vulnerabilities – KEV) kataloğuna ekledi. Bu kapsamda, Bağlayıcı Operasyonel Direktif 22-01 uyarınca federal kurumların 26 Aralık 2025’e kadar yamaları uygulaması zorunlu hale getirildi.

React Server Components kullanan veya bu bileşenler üzerine inşa edilmiş framework’leri kullanan kuruluşlara; güncellemeleri derhal uygulamaları, uygulamalarını yeniden derleyip yeniden yayına almaları ve PowerShell veya shell komutlarının çalıştırıldığına dair belirtiler için logları incelemeleri tavsiye edilmektedir.